La journaliste Laura Poitras et le hacker Jacob Appelbaum ont révélé des documents d’Edward Snowden jusque-là inconnus du public.

De nouvelles révélations d’Edward Snowden mettent en lumière les agissements des pays de l’OTAN en Afghanistan et le décryptage de données par la NSA américaine.

De nouvelles révélations d’Edward Snowden mettent en lumière les agissements des pays de l’OTAN en Afghanistan et le décryptage de données par la NSA américaine.

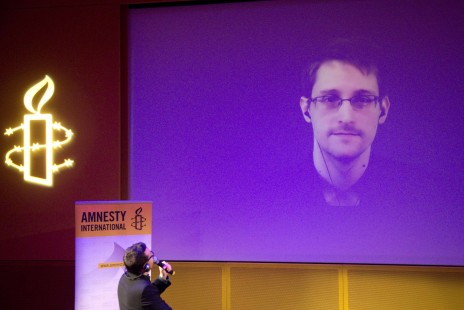

(De Hambourg) C’était un passage attendu du 31c3, le 31ème Chaos Communication Congress qui se déroule en ce moment à Hambourg : dimanche soir, devant 3 500 personnes, la journaliste Laura Poitras et le hacker Jacob Appelbaum ont révélé des documents d’Edward Snowden jusque-là inconnus du public.

Simultanément, plusieurs articles contenant plusieurs dizaines de ces documents ont été publiés sur le site de l’hebdomadaire allemand Der Spiegel.

Des révélations touchant à des domaines très variés, allant de la guerre en Afghanistan aux capacités qu’a la NSA de décrypter les données circulant sur le web.

1- La liste JPEL : des cibles à éliminer

C’est probablement l’un des documents les plus choquants publiés depuis les révélations de Snowden. JPEL, abréviation de « Joint Prioritized Effects List », est une liste de 36 pages, recensant les cibles à viser dans le cadre de la guerre en Afghanistan.Des noms de cibles, classés par grade d’importance, auxquels s’ajoutent des informations de base relatives à chaque cible : nom, origine, localisation, nom de code, montant de la récompense offerte, etc.

L’avant-dernière colonne, sobrement intitulée « notes », précise pour quelques cibles : « capture seulement ». Les autres peuvent purement et simplement être éliminés.

Les documents révélés par Jacob Appelbaum et Laura Poitras et publiés par Der Spiegel sont des documents secrets de l’OTAN qui datent de 2009 à 2011.

Principalement issus des quantités immenses de données transmises par Snowden il y a maintenant plus d’un an et demi, ils confirment des éléments évoqués dans les « war logs » publiés par WikiLeaks en 2010 et mettent en lumière le cynisme dont ont fait preuve les « 14 eyes », les 14 pays associés dans l’espionnage en Afghanistan (dont la France, ndlr).

La liste JPEL comporte bien plus que les noms des seuls dirigeants talibans. S’y ajoutent des commandants de moindre importance et un grand nombre de dealers et autres personnes vivant du commerce de la drogue.

L’élimination de cet apport financier, estimé à 300 millions de dollars par an, était en effet considéré comme essentielle pour combattre les talibans, faisant ainsi de la vente ou de la production de drogues une raison suffisante pour être listé parmi les cibles à éliminer.

La mort potentielle de plus de dix civils pour un seul raid - le terme de « civils » désignant dans ce cas les femmes, les enfants et les personnes âgées, les hommes étant tous considérés comme des combattants - entrainait l’implication d’un comité spécial chargé de décider si les dommages collatéraux seraient justifiables ou non, la décision étant principalement basée sur le rapport entre le nombre de vies sauvées et le nombre de civils sacrifiés.

Au nombre de ces morts de civils consenties en avance s’ajoutent celles de nombreux autres civils victimes d’erreurs commises lors des divers raids.

L’usage de l’espionnage des téléphones mobiles a joué un rôle important au point que les dirigeants talibans ont donné à leurs combattants l’ordre de cesser d’en faire usage.

Eléments essentiels pour l’espionnage et la localisation des personnes ciblées, notamment grâce à une plate-forme technique nommée CENTER ICE, ils ont été utilisés autant pour l’obtention de données que pour leur échange.

La vérification des données obtenues avant leur utilisation pour la définition de cibles ou l’organisation de raids a été souvent rudimentaire : l’évocation d’un nom ou l’identification de cibles grâce à des échantillons de voix enregistrés plus tôt faisant office de preuves et pouvant provoquer le lancement d’un raid.

Si certains pays comme l’Allemagne ont bien exprimé leur désaccord quant à ces investigations rudimentaires, leurs protestations n’ont pas été entendues et la liste JPEL a été constamment actualisée et complétée, jusqu’à recenser 750 cibles à la fois. Ces pays n’ont pas pour autant quitté l’alliance des « 14 eyes » ou cessé de transmettre les données récoltées au sujet des cibles inscrites sur la liste JPEL.

2- De « simple » à « catastrophique » : une échelle des outils de chiffrement

Si les révélations sur la liste JPEL et les techniques employées en Afghanistan sont des plus choquantes, Laura Poitras et Jacob Appelbaum ont cependant préféré consacrer une grande partie de leur temps de parole à un sujet laissant place à plus d’optimisme : le second article publié sur le site de Der Spiegel est consacré au décryptage des données qui transitent sur le web.

Il y a une bonne et une mauvaise nouvelle.

La mauvaise nouvelle, c’est qu’un certain nombre de moyens de chiffrement communément utilisés ne résiste pas aux attaques de la NSA.

Il s’agit notamment : des VPN ou réseaux privés virtuels, qui permettent d’établir des connexions sécurisées entre deux ordinateurs, dont deux des principaux protocoles, PPTP et IPsec figurent parmi les cibles privilégiées de la NSA ;

- de certains moyens de communication tels que le tchat et le VoIP (voix sur IP, permettant de communiquer par la voix via, notamment, les réseaux internet, ndlr);

- de divers protocoles de communication sécurisés tels que le SSL (et donc l’https -qui signifie « protocole de transfert hypertexte sécurisé »-, basé sur le SSL), le TLS, et le SSH.

Si ces outils permettent toujours encore de se protéger contre de nombreuses attaques, ils ne résistent cependant pas à celles de la NSA.

De nouveaux documents évoquant l’accès de la NSA aux données qui transitent sur Skype ont également été publiés. Ils confirment notamment que malgré la promesse faite par Microsoft après avoir acquis Skype en 2011 de ne pas participer à la récolte des données de ses utilisateurs par les gouvernements, la NSA s’attelait la même année à la récolte de ces données.

Grâce à la collaboration de Microsoft, l’opération fut déclarée réussie six mois plus tard par la NSA, qui a depuis facilement accès aux données des 300 millions d’utilisateurs de Skype.

Malgré de tels succès dans l’obtention de données apparemment chiffrées, la NSA considère toujours les communications chiffrées comme une menace. Car certains outils résistent encore aux attaques de la NSA - ou du moins y résistaient toujours en 2012, année de production des documents les plus récents.

Les documents analysés par l’équipe de Der Spiegel, dont Poitras et Appelbaum font partie, montrent que la NSA a procédé à une classification des niveaux de chiffrement, allant de « simple » à « catastrophique ».

Le niveau « simple » consiste par exemple à reconstituer le trajet d’un document sur le web. Cela ne pose aucun problème à la NSA.

Un peu plus compliqué, sans pour autant poser de gros problèmes, l’enregistrement d’un tchat Facebook est considéré comme causant des difficultés « mineures ».

Le niveau de difficulté du décryptage d’e-mails provenant par exemple d’une boîte mail de la firme mail.ru, basée à Moscou, est « modéré ».

Le réseau Tor (qui permet de naviguer anonymement sur internet,, ndlr), le logiciel de chiffrement Truecrypt ou encore le chiffrement de chats avec OTR, causent du fil à retordre à la NSA, qui ne parvient en général qu’à obtenir des bribes de données, ou des métadonnées : ils sont donc classés dans la catégorie de difficulté « majeure ».

Quant à la combinaison de Tor avec un chat chiffré tel que CSpace ou le protocole ZRTP (notamment utilisé par les applications pour smartphones Redphone et Signal), elle est classée comme étant « catastrophique » et provoque une disparition presque totale des communications ainsi chiffrées des radars de la NSA.

La bonne nouvelle, c’est donc que des outils considérés comme fiables tels que GnuPG pour les e-mails, OTR pour les tchats, le réseau Tor ou encore le système d’exploitation Tails restent aussi sûrs que possible. On sait donc ce qui résiste à la NSA : il est plus que jamais temps de chiffrer correctement ses données !

Source: rue89.nouvelobs